国の「サイバーセキュリティ経営ガイドライン」およびRSMの国際的な経験・ノウハウを活用しながら、サイバーセキュリティの構築や継続的改善を支援します。

サイバーセキュリティとは、企業が保有するデジタル情報やIT資産を脅威から守るための取り組みを言います。不正アクセス、マルウェア、フィッシング詐欺のような外部からのサイバー攻撃=脅威を防ぎ、企業のネットワーク、システム、ソフトウェアを保護することを目的としています。

「情報を守る」という観点から、情報セキュリティはサイバーセキュリティを内包する関係にあります。しかし、対策実務という観点では、サイバーセキュリティが守るべき対象は情報・データだけでなく、ネットワーク、システム、ソフトウェアといったIT資産をも含みます。したがって、情報セキュリティがサイバーセキュリティを完全にカバーしているとは限りません。現在情報セキュリティマネジメントを運用している企業においても「サイバーセキュリティ」という観点から、従来の対策を改善したり、新たな対策を講じる必要があります。

RSM汐留パートナーズは「サイバーセキュリティリスク=経営リスク」と捉え、従来の貴社の情報セキュリティとも連動して、IT資産を守る仕組みを構築し、継続的改善を進め、リスクを軽減するためのサポートをします。

こんなお悩み、ありませんか?

- 経営者がサイバーセキュリティの脅威を認識しておらず、会社のトップとしてITリソースの確保やセキュリティ対策の決定等に能動的に関わることができていない

- 自社だけでなく、関連会社、業務委託先、その他関連するサプライチェーンにおいて共通の情報または情報資産を取り扱う場合、サイバーセキュリティ意識を高めるための教育訓練やコミュニケーションを取ることができていない

- フィッシング攻撃やランサムウェアなどの脅威が進化し、企業の防御をすり抜けるケースが増えている中、サイバー攻撃を想定した防御策を計画、実行できていない

- クラウドサービスの利用が増える中、アクセス管理やデータ保護の対策を十分に計画、実行できていない

- リモートワークが普及している中、従業員が異なる場所やデバイスから業務を行うため、「誰が、どこから、何にアクセスしているか」を監視する仕組みが機能していない

- 従業員による情報漏洩・消失のリスク(意図的か否かにかかわらず)を検知したり監視する仕組みが機能していない

- 法人顧客からサイバーセキュリティへの取り組みに関するアンケートや監査が来て、対応に苦慮している

主なご支援内容

サイバーセキュリティ経営ガイドラインの重要10項目の把握~ギャップ分析~リスクと機会の特定

サイバーセキュリティの目的や重要10項目を理解したうえで、現状の業務やプロセスとの間のギャップ(違い)を把握し、貴社がガイドライン要件を満たすために取り組むべきリスクと機会は何か?を明確にすることを支援します。

方針・戦略・目標・アクションプラン策定

サイバーセキュリティの重要10項目を満たすために取り組むべきリスクと機会への対応のため、貴社のサイバーセキュリティ方針、戦略、目標、アクションプラン策定を支援します。サイバーセキュリティに関連する部署はITだけでなく、ITを利活用する全ての部門となりますので、経営者を含めたクロスファンクショナルチームを構成し運用することをお薦めします。

マネジメントシステム構築

貴社のサイバーセキュリティに関する方針、戦略、目標、アクションプランを達成していくために必要な体制や経営資源を確保し、Plan-Do-Check-ActつまりPDCAサイクルを回し、継続的改善を進めることを支援します。情報セキュリティマネジメントシステムを既に運用している場合、サイバーセキュリティの取り組みと整合し、かつ重複がないよう確認し、必要に応じて改善していく必要があります。また、クラウドサービスの利用増加、リモートワークの普及、サイバー攻撃の高度化などの背景から、ゼロトラストセキュリティとの統合が必要です。

プロジェクトマネジメント

クロスファンクショナル(全社または複数事業部横断)プロジェクトを推進する際、プロジェクトの進捗状況やプロジェクト毎の課題を把握し、その課題解決を支援するような人材が必要となります。企業によっては、プロジェクトマネジメントに関するスキルや能力を持つ人材が不足していることがあります。貴社にそのような人材不足のお悩みがあれば、弊社コンサルタントをプロジェクトマネージャーとして活用することが可能です。

チェンジマネジメント

サイバーセキュリティ、特にゼロトラストセキュリティへの取り組みは従来の概念や手法から大きな変革を伴います。チェンジマネジメントの手法やプロセスを実行し、チャンピオンを任命することにより、ゼロトラストセキュリティへの変革やその重要性について、貴社従業員をはじめ関連するステークホルダーが理解を深め、その変革に適応することができるよう支援します。

アウトソーシング

企業によっては、社内にサイバーセキュリティに関する専門知識や業務経験を持つ人材が不足していることがあります。貴社にそのような人材不足のお悩みがあれば、弊社コンサルタントを業務要員として活用することが可能です。

教育訓練・コミュニケーション

サイバーセキュリティは日々進化、高度化しており、経営者、従業員、関連会社、取引先・調達先への継続的な教育訓練やコミュニケーションが必要となってきます。貴社において教育訓練やコミュニケーションの準備や実施に時間がとれないお悩みがあれば、弊社コンサルタントを業務要員または業務支援として活用することが可能です。

情報開示・広報活動

企業は、株主の利益だけでなく、従業員、顧客、取引先、地域社会、環境など、あらゆるステークホルダーの利益に配慮して持続可能な事業活動を行うことが求められています。サイバーセキュリティへの取り組みにおいてもステークホルダーからの関心は年々高まっており、信頼性・透明性のある情報開示や平時または緊急時の広報活動を支援します。

サイバーセキュリティ経営ガイドライン 経営者が認識すべき3原則

原則1

経営者は、サイバーセキュリティリスクが自社のリスクマネジメントにおける重要課題であることを認識し、自らのリーダーシップのもとで対策を進めることが必要

原則2

サイバーセキュリティ確保に関する責務を全うするには、自社のみならず、国内外の拠点、ビジネスパートナーや委託先等、サプライチェーン全体にわたるサイバーセキュリティ対策への目配りが必要

原則3

平時及び緊急時のいずれにおいても、サイバーセキュリティ対策を実施するためには、関係者との積極的なコミュニケーションが必要

サイバーセキュリティ経営ガイドライン 重要10項目

| 大分類 | 重要項目 | 説明 |

|---|---|---|

| サイバーセキュリティリスクの管理体制構築 | 指示1 サイバーセキュリティリスクの認識、組織全体での対応方針の策定 | サイバーセキュリティリスクを経営者が責任を負うべき経営リスクとして認識し、組織全体としての対応方針(セキュリティポリシー)を策定させる。策定した対応方針を対外的な宣言として公表させる。 |

| 指示2 サイバーセキュリティリスク管理体制の構築 | サイバーセキュリティリスクの管理に関する各関係者の役割と責任を明確にした 上で、リスク管理体制を構築させる。サイバーセキュリティリスクの管理体制の構築にあたっては、組織内のガバナンスや内部統制、その他のリスク管理のための体制との整合を取らせる。 | |

| 指示3 サイバーセキュリティ対策のための資源(予算、人材等)確保 | サイバーセキュリティに関する残存リスクを許容範囲以下に抑制するための方 策を検討させ、その実施に必要となる資源(予算、人材等)を確保した上で、具 体的な対策に取り組ませる。全ての役職員に自らの業務遂行にあたってセキュリティを意識させ、それぞれのサイバーセキュリティ対策に関するスキル向上のための人材育成施策を実施させる。 | |

| サイバーセキュリティリスクの特定と対策の実装 | 指示4 サイバーセキュリティリスクの把握とリスク対応に関する計画の策定 | 事業に用いるデジタル環境、サービス及び情報を特定させ、それらに対するサイバー攻撃(過失や内部不正を含む)の脅威や影響度から、自組織や自ら提供す る製品・サービスにおけるサイバーセキュリティリスクを識別させる。サイバー保険の活用や守るべき情報やデジタル基盤の保護に関する専門ベンダへの委託を含めたリスク対応計画を策定させ、対応後の残留リスクを識別させる。 |

| 指示5 サイバーセキュリティリスクに効果的に対応する仕組みの構築 | サイバーセキュリティリスクに対応するための保護対策として、防御・検知・分析の各機能を実現する仕組みを構築させる。構築した仕組みについて、事業環境やリスクの変化に対応するための見直しを実施させる。 | |

| 指示6 PDCA サイクルによるサイバーセキュリティ対策の継続的改善 | リスクの変化に対応し、組織や事業におけるリスク対応を継続的に改善させるた め、サイバーセキュリティリスクの特徴を踏まえた PDCA サイクルを運用させる。経営者は対策の状況を定期的に報告させること等を通じて問題の早期発見に努め、問題の兆候を認識した場合は改善させる。株主やステークホルダーからの信頼を高めるため、改善状況を適切に開示させる。 | |

| インシデント発生に備えた体制構築 | 指示7 インシデント発生時の緊急対応体制の整備 | 影響範囲や損害の特定、被害拡大防止を図るための初動対応、再発防止策の検討を適時に実施するため、制御系を含むサプライチェーン全体のインシデント に対応可能な体制(CSIRT 等)を整備させる。被害発覚後の通知先や開示が必要な情報を把握させるとともに、情報開示の際に経営者が組織の内外へ説明ができる体制を整備させる。インシデント発生時の対応について、適宜実践的な演習を実施させる。 |

| 指示8 インシデントによる被害に備えた事業継続・復旧体制の整備 | インシデントにより業務停止等に至った場合、企業経営への影響を考慮していつまでに復旧すべきかを特定し、復旧に向けた手順書策定や、復旧対応体制の 整備をさせる。制御系も含めた BCP との連携等、組織全体として有効かつ整合のとれた復旧 目標計画を定めさせる。業務停止等からの復旧対応について、対象を IT 系・社内・インシデントに限定 せず、サプライチェーンも含めた実践的な演習を実施させる。 | |

| サプライチェーンセキュリティ対策の推進 | 指示9 ビジネスパートナーや委託先等を含めたサプライチェーン全体の状況把握及び対策 | サプライチェーン全体にわたって適切なサイバーセキュリティ対策が講じられるよう、国内外の拠点、ビジネスパートナーやシステム管理の運用委託先等を含 めた対策状況の把握を行わせる。ビジネスパートナー等との契約において、サイバーセキュリティリスクへの対応に関して担うべき役割と責任範囲を明確化するとともに、対策の導入支援や共 同実施等、サプライチェーン全体での方策の実効性を高めるための適切な方策を検討させる。 |

| ステークホルダーを含めた関係者とのコミュニケーションの推進 | 指示10 サイバーセキュリティに関する情報の収集、共有及び開示の促進 | 有益な情報を得るには自ら適切な情報提供を行う必要があるとの自覚のもと、サイバー攻撃や対策に関する情報共有を行う関係の構築及び被害の報告・公表への備えをさせる。入手した情報を有効活用するための環境整備をさせる。 |

サイバーセキュリティ経営ガイドライン重要10項目とISO/IEC27001要求事項との関連性

| 大分類 | 重要項目 | ISO/IEC27001要求事項 |

|---|---|---|

| サイバーセキュリティリスクの管理体制構築 | 指示1 サイバーセキュリティリスクの認識、組織全体での対応方針の策定 | 5.1 リーダーシップ及びコミットメント 5.2 方針 7.3 認識 |

| 指示2 サイバーセキュリティリスク管理体制の構築 | 5.3 組織の役割、責任及び権限 | |

| 指示3 サイバーセキュリティ対策のための資源(予算、人材等)確保 | 7.1 資源 7.2 力量 |

|

| サイバーセキュリティリスクの特定と対策の実装 | 指示4 サイバーセキュリティリスクの把握とリスク対応に関する計画の策定 | 6.1 リスク及び機会に対処する活動 6.2 情報セキュリティ目的及びそれを達成するための計画策定 8.2 情報セキュリティリスクアセスメント 8.3 情報セキュリティリスク対応 |

| 指示5 サイバーセキュリティリスクに効果的に対応する仕組みの構築 | 7.5 文書化した情報 | |

| 指示6 PDCA サイクルによるサイバーセキュリティ対策の継続的改善 | 7.4 コミュニケーション 8.1 運用の計画策定及び管理 9.1 監視、測定、分析及び評価 9.2 内部監査 9.3 マネジメントレビュー 10.1 継続的改善 10.2 不適合及び是正処置 |

|

| インシデント発生に備えた体制構築 | 指示7 インシデント発生時の緊急対応体制の整備 | 該当なし |

| 指示8 インシデントによる被害に備えた事業継続・復旧体制の整備 | 該当なし | |

| サプライチェーンセキュリティ対策の推進 | 指示9 ビジネスパートナーや委託先等を含めたサプライチェーン全体の状況把 握及び対策 | 8.1 運用の計画策定及び管理 |

| ステークホルダーを含めた関係者とのコミュニケーションの推進 | 指示10 サイバーセキュリティに関する情報の収集、共有及び開示の促進 | 該当なし |

サイバーセキュリティにおける主な脅威と対策例

| 主な脅威 | 解説 | 対策例 |

|---|---|---|

| マルウェア | ウイルスやランサムウェアなどの悪意あるソフトウェア | 最新のウイルス対策ソフトの導入、定期的なソフトウェア更新 |

| フィッシング攻撃 | 偽の電子メールやWebサイトを使い、情報を盗み取る手口 | 送信者の確認、疑わしいリンクのアクセス回避、従業員教育 |

| DDoS攻撃(分散型サービス妨害攻撃) | 複数のコンピュータを使って特定のサーバーやネットワークに大量のトラフィックを送り、サービスをダウンさせる攻撃手法 | トラフィック監視、CDNの活用、DDoS対策ツールの導入 |

| 脆弱性のあるシステム | ソフトウェアやネットワークの未修正の脆弱性を狙った攻撃 | 定期的なセキュリティ更新、脆弱性スキャン、パッチ適用 |

| ゼロデイ攻撃 | 未発表のソフトウェア脆弱性を狙った攻撃 | 定期的な脆弱性スキャン、ソフトウェアの最新化 |

| 内部不正行為 | 社員や関連ステークホルダーが意図的または過失で情報漏洩を行う | 監査ログの活用、アクセス権限の管理、内部通報制度の運用 |

| ソーシャルエンジニアリング | 人間の心理を利用して情報を引き出す手法 | 従業員教育、情報共有の厳格化、不審な外部からの問い合わせ対応 |

| MITM攻撃 | 通信を盗聴しデータを改ざんする攻撃 | 強固な暗号化、VPNの利用、安全なネットワーク環境の確保 |

| SQLインジェクション | Webアプリの脆弱性を利用しデータベースを操作する攻撃 | 入力値の検証、ファイアウォールの導入 |

RSM汐留パートナーズのサイバーセキュリティ支援の特徴

1

実務経験豊富なコンサルタントが助言

2

外国語対応・海外ネットワークを活用したコンサルティングが可能

3

フットワークが軽くスピード感をもった対応が可能

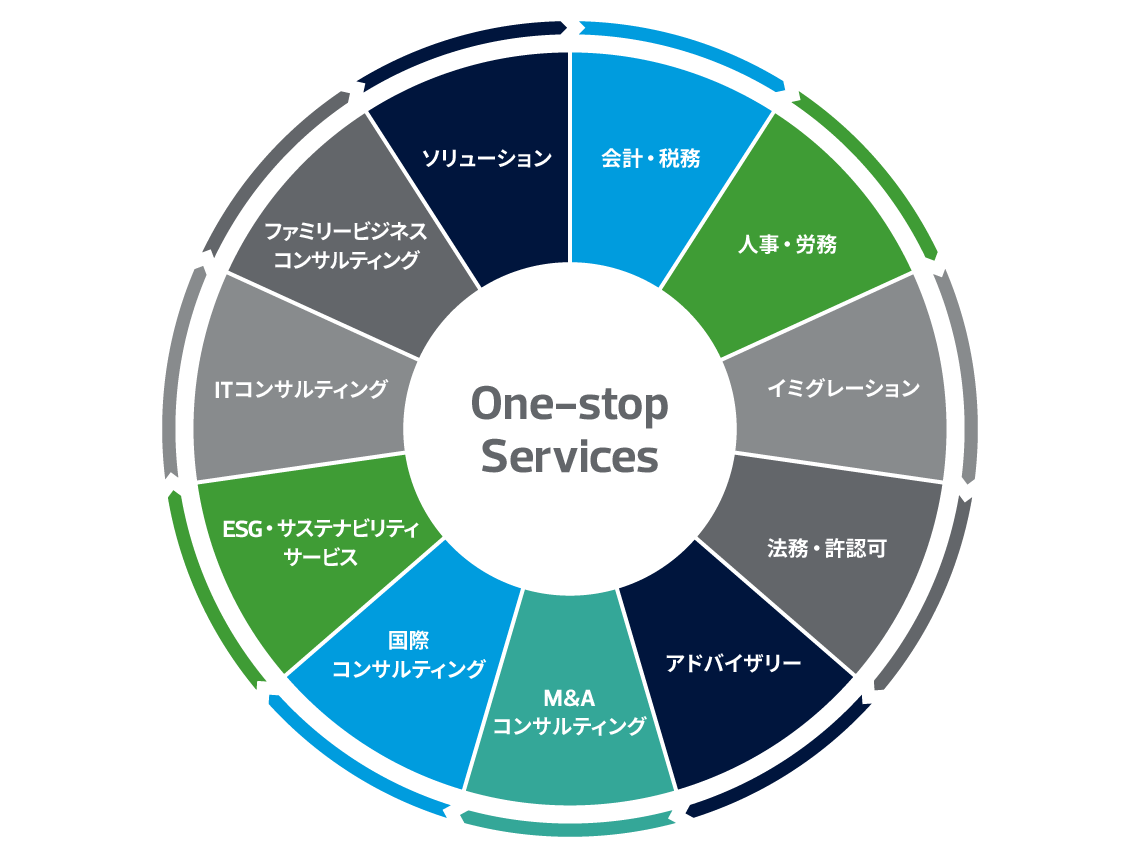

RSM汐留パートナーズのワンストップサービス

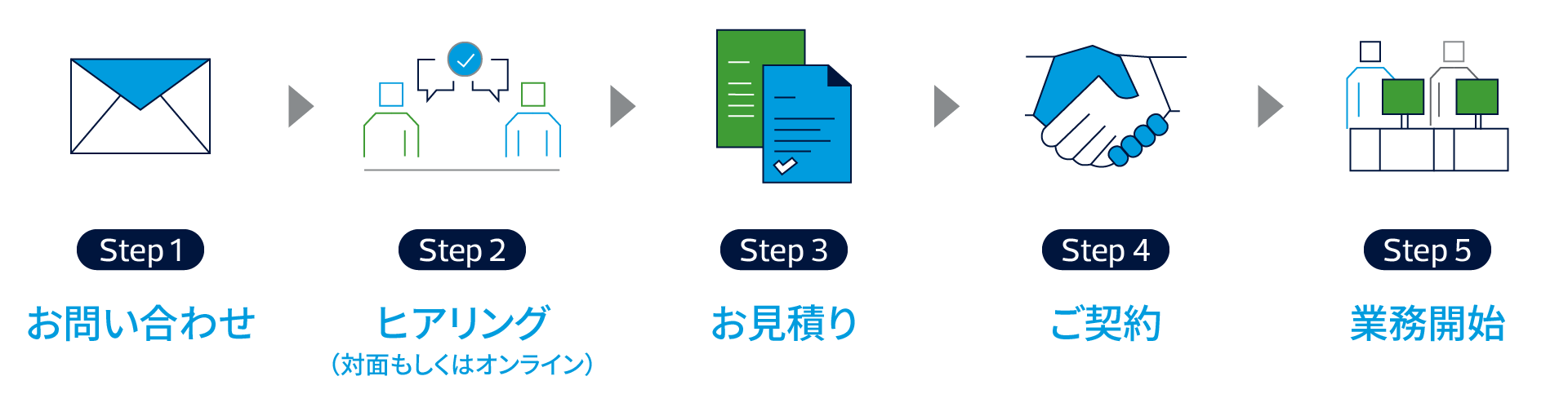

今後の流れ

担当者

前川 研吾 Kengo Maekawa

山口 壮太 Sota Yamaguchi

伊藤 諒 Ryo Ito

山本 翔大 Shodai Yamamoto

サイバーセキュリティ支援の料金体系

サイバーセキュリティ支援の料金体系については想定業務範囲に基づく想定工数から算出した定額方式又はタイムチャージ方式にてお見積をさせていただいております。ご相談事項によっては、定額方式でのご支援が難しい場合もございますが、RSM汐留パートナーズはクライアントのご予算内で費用対効果抜群のサービスをご提供させていただくことをミッションとしています。まずはお気軽に当社コンサルタントまでご相談ください。